VPNとは?VPN仮想プライベートネットワークのメリットとデメリット

VPNとは何か、そのメリットとデメリットは何でしょうか?WebTech360と一緒に、VPNの定義、そしてこのモデルとシステムを仕事にどのように適用するかについて考えてみましょう。

この記事では、ICNDパート1および2、そして現行のCCNA試験(640-802)で出題されるCCNAコマンドの概要を説明します。IOSコマンドを網羅的にリストアップすることは不可能ですが、CCNA試験に出題されるコマンドの大部分は網羅しています。古いCISCOコマンドリストには、IPXなど、CCNA試験では出題されなくなったコマンドが含まれている場合があります。

WebTech360 のCisco Lab の記事に従うと、すべて英語であることがわかります。そのため、以下のコマンド テーブルでは、すべてベトナム語を使用しても理解できるように、かつ違和感を感じないように、「半分痩せて半分太った」バイリンガル スタイルで「プレイ」します。

一般的なCCNAコマンド

|

説明する |

指示 |

|

ユーザーモード |

スイッチ> |

|

特権モードに入る |

スイッチ>有効 |

|

特権モード |

スイッチ# |

|

設定モードに入る |

スイッチ#configure ターミナル |

|

グローバル設定モード |

スイッチ(設定)# |

|

インターフェースモードに入る |

スイッチ(config)#interface fa0/1 |

|

インターフェースモード |

スイッチ(config-if) |

|

グローバル設定に戻る (グローバル設定に戻る) |

スイッチ(config-if)終了 |

|

グローバル設定モードを終了する |

スイッチ(config)#exit |

|

ユーザーモードに戻る |

スイッチ#無効 |

|

ログアウト |

スイッチ>終了 |

|

説明する |

ショートカット |

|

前のコマンドを呼び出す(前のコマンドを呼び出す) |

上矢印またはp |

|

次のコマンドを呼び出す |

下矢印またはn |

|

開始コマンド |

1つの |

|

コマンド終了 |

e |

|

入力を削除 |

d |

|

設定モードを終了 |

z |

|

画面上の出力を更新する |

R |

|

注文を完了する |

タブ |

|

説明する |

指示 |

|

デバイスのシステム名を構成する |

スイッチ(config)#hostname sw1 |

|

暗号化された有効パスワードを設定する |

スイッチ(config)#enable secret cisco |

|

暗号化されていない有効パスワードを設定する |

スイッチ(config)#enable password cisco |

|

設定ファイル内のすべてのクリアテキストパスワードのパスワード暗号化を有効にする |

スイッチ(config)#service password-encryption |

|

バナーのメッセージを設定します。末尾の文字は$です。 |

スイッチ(config)#banner motd $ |

|

VLANにIPアドレスを割り当てる(VLANにIPを割り当てる) |

スイッチ(config)#int vlan 1 スイッチ(config-if)#ip addr 172.22.1.11 255.255.255.0 |

|

デフォルト ゲートウェイを割り当てます。モードに注意してください: デフォルト ゲートウェイを割り当てます。 |

スイッチ(config)#ip default-gateway 10.1.1.1 |

|

インターフェースを 1 つ選択します: インターフェースを 1 つ選択します。 |

スイッチ(config)#int fa0/1 |

|

インターフェースの範囲を選択 (バージョンに依存): インターフェースの範囲を選択します。 |

スイッチ(config)#int範囲fa0/1 – 12 |

|

インターフェースの説明を設定します。インターフェースの説明を記述します。 |

スイッチ(config-if)#説明 |

|

設定モードを使用して VLAN を追加します。設定モードを使用して VLAN を追加します。 |

スイ���チ(config)#vlan 11 スイッチ(config-vlan)#name test |

|

インターフェイス fa0/1 を速度 100 Mbps、全二重に設定します。インターフェイス fa0/1 を速度 100 Mbps、全二重に設定します。 |

スイッチ(config-if)#speed 100 スイッチ(config-if)#duplex full |

|

インターフェイスを VLAN に割り当てます。int を VLAN に割り当てます。 |

スイッチ(config-if)#スイッチポートアクセスVLAN 11 |

|

ポート セキュリティを有効にする: ポート セキュリティを有効にします。 |

スイッチ(config-if)#switchport mode access スイッチ(config-if)#switchport port-security スイッチ(config-if)#switchport port-security mac-address stick |

|

インターフェースを無効にする: intを無効にする |

スイッチ(config-if)シャットダウン |

|

インターフェイスを有効にする: int 操作を許可します。 |

スイッチ(config-if)noshutdown |

|

それぞれパスワードが「cisco」である 5 つの Telnet セッションを設定します。一度に 5 つの Telnet セッションを許可し、パスワードは cisco です。 |

スイッチ(config)#line vty 0 4 スイッチ(config-line)#login スイッチ(config-line)#password cisco |

|

「cisco」のコンソール パスワードを有効にして定義します。「cisco」のコンソール パスワードを有効にして定義します。 |

スイッチ(config)#line child 0 スイッチ(config-line)#login スイッチ(config-line)#password cisco |

|

コンソール メッセージを同期する (画面に入力した内容を保持): コンソール メッセージを同期し、画面に入力した内容を保持します。 |

スイッチ(config-line)#logging 同期 |

|

タイムゾーンを設定して自動的に調整します: タイムゾーンを設定して自動的に調整します。 |

スイッチ(config)#clock timezone gmt 0 スイッチ(config)#clock summer-time gmt recurring |

|

VLAN のスイッチ プライオリティを設定します。VLAN のプライオリティを設定します。 |

スイッチ(config)#スパニングツリーVLAN 1 優先度4096 |

|

ポートファストを有効にします: ポートファストを有効にします。 |

スイッチ(config)#int fa0/1 スイッチ(config-if)#スパニングツリーポートファスト |

|

RSTP を有効にします: RSTP を有効にします。その他のオプションは PVST と MST です。 |

スイッチ(config)#スパニングツリーモードrapid-pvst |

|

VLANを作成します。このコマンドはVLANデータベースではなく、コンフィギュレーションモードで実行され、int vlanコマンドではVLANは作成されません。 |

スイッチ(config)#vlan 2 スイッチ(config-vlan)#name sales |

|

インターフェイスを VLAN 2 に割り当てます。 int を VLAN 2 に割り当てます。 |

スイッチ(config-if)#switchport access vlan 2 |

|

int を無条件にトランクに設定します。他に利用可能なモードはアクセスとダイナミックです。 |

スイッチ(config-if)#switchport mode trunk |

|

スイッチをVTPドメインに手動で割り当てます。スイッチが「ヌル」ドメインにあり、VTPフレームを受信すると、自動的にVTPドメインに参加します。 |

スイッチ(config)#vtp domain lab |

|

VTPモードをデフォルトのサーバからクライアントに変更します。クライアントモードでは変更できません。 |

スイッチ(config)#vtp mode client |

| コンソール パスワードを cisco に設定します。コンソール パスワードを Cisco に設定します。 | ルータ(config)#line con 0 ルータ(config-line)#login ルータ(config-line)#password cisco |

| Telnet パスワードを設定する: Telnet パスワードを設定します。 | ルータ(config)#line vty 0 4 ルータ(config-line)#login ルータ(config-line)#password cisco |

| コンソールのタイムアウトを停止: コンソールはログオフされていません。 | ルータ(config)#line child 0 ルータ(config-line)#exec-timeout 0 0 |

| イネーブル パスワードを cisco に設定します。イネーブル パスワードを cisco に設定します。 | ルータ(config)#enable パスワード cisco |

|

有効シークレット パスワードを peter に設定します。 シークレットパスワードをpeterに設定します。このパスワードはイネーブルパスワードを上書きし、設定ファイル内で暗号化されます。 |

ルータ(config)#enable secret peter |

| インターフェースを有効にする: インターフェースを有効にします。 | ルータ(config-if)#noshutdown |

| インターフェースを無効にするには、インターフェースをオフにします。 | ルータ(config-if)#shutdown |

| DCE ケーブルを使用したルーターのクロック レートを 64K に設定します。DCE ケーブルを使用したルーターのクロック レートを 64000 に設定します。 | ルータ(config-if)クロックレート64000 |

| シリアル インターフェイスに 64K の論理帯域幅割り当てを設定します。シリアル インターフェイスに論理帯域幅を割り当てます。 | ルータ(config-if)帯域幅64 |

| インターフェースに IP アドレスを追加するには: インターフェースに IP を追加します。 | ルータ(config-if)#ip addr 10.1.1.1 255.255.255.0 |

| すべての172.16.xyインターフェースでRIPを有効にするには:すべての172.16.xyインターフェースでRIPを有効にする | ルータ(config)# router rip ルータ(config-router)#network 172.16.0.0 |

| RIP を無効にする: RIP を無効にします。 | ルータ(config)#no router rip |

| すべてのインターフェイスに対して AS 200 の IRGP を有効にするには、すべてのインターフェイスに対して AS 200 の IRGP を有効にします。 | ルータ(config)#router igrp 200 ルータ(config-router)#network 172.16.0.0 |

| IGRP を無効にする: IGRP を無効にします。 | ルータ(config)#no router igrp 200 |

| リモート ネットワークの静的ルートは 172.16.1.0、マスクは 255.255.255.0、ネクスト ホップは 172.16.2.1、コストは 5 ホップです。 | ルータ(config)#ip route 172.16.1.0 255.255.255.0 172.16.2.1 5 |

| ルータ全体で CDP を無効にする: ルータ全体で CDP を無効にします。 | ルータ(config)#no cdp run |

| ルータ全体で CDP を有効にする: ルータ全体で CDP を有効にします。 | ルータ(config)#cdp run |

| インターフェースで CDP を無効にする: インターフェースで CDP をオフにします。 | ルータ(config-if)#no cdp enable |

|

SDM を使用できるように http サーバーを有効にします: SDM を使用できるように http サーバーを有効にします。 |

ルータ(config)#ip http server |

|

ユーザー名とパスワードを定義します。ユーザー名(sue)とパスワード(cisco)を設定します。PPP認証またはユーザーアクセスに使用できます。 |

ルータ(config)#ユーザー名 sue パスワード cisco |

|

次のように、Unix でローカル ホスト ファイルを定義します。 UNIXの/etc/hosts |

ルータ(config)#ip host mypc 10.1.1.3 |

|

DNSルックアップを無効にします。コマンドを誤って入力した場合に便利です。 |

ルータ(config)#no ip domain-lookup |

|

インターフェースの論理帯域幅(物理帯域幅ではない)を設定します。ルーティングプロトコルやSNMPクエリでよく使用されます。 |

ルータ(config)#int s0 ルータ(config-if)#帯域幅 |

|

物理時計を設定する |

ルータ(config-if)#クロックレート64000 |

|

シリアル インターフェイスの WAN カプセル化を設定します。HDLC に加えて、他のオプションには PPP とフレーム リレーがあります。 |

ルータ(config-if)#encapsulation hdlc |

|

PPP での認証はオプションです。このコマンドはインターフェイスで chap を有効にします。他のオプションは PAP です。 |

ルータ(config-if)#ppp 認証 chap |

|

LMIタイプを選択します。LMIタイプが正しく設定されていない場合は、自動的に検出されます。 |

ルータ(config-if)#frame-relay lmi-type cisco |

|

静的ルーティング。静的ルーティング タイプでは管理距離 (AD) が 1 であるため、動的ルーティングは上書きされます。 |

ルータ(config)#ip route 50.0.0.0 255.0.0.0 10.1.2.1 |

|

10.xxx アドレスを持つすべての LOCAL インターフェースで RIP バージョン 1 を有効にします。10.xxx アドレスを持つすべての LOCAL インターフェースで RIP v1 を有効にします。 RIPバージョン2を有効にする: RIP v2を有効にする |

ルータ(config)#router rip ルータ(config-router)#network 10.0.0.0 ルータ(config-router)#バージョン2 |

|

ルータが DHCP サービスを提供できるように有効化します。ルータに DHCP を設定します。 |

ルータ(config)#ip dhcp pool MYPOOL ルータ(dhcp-config)#ネットワーク 10.1.1.0 255.255.255.0 ルータ(dhcp-config)#default-router 10.1.1.1 ルータ(dhcp-config)#exit ルータ(config)#ip dhcp 除外アドレス 10.1.1.1 10.1.1.99 |

|

Config レジスタ設定: ルータの起動時に実行する動作を指定します。 |

ルータ(config)#config-register 0x2102 |

|

物理インターフェースの下にサブ論理インターフェースを作成します。 インターフェイスで 802.1q トランキングを有効にします。 IP アドレスを設定します。 |

ルータ(config)#int fa0/0.1 ルータ(config-subif)#encapsulation dot1Q 1 ルータ(config-subif)#ip address 10.1.1.1 255.255.255.0 |

|

IPアドレス10.1.xxで始まる任意のローカルインターフェースでOSPFを有効にする |

ルータ(config-)#router ospf 1 ルータ(config-router)#network 10.1.0.0 0.0.255.255 エリア 0 |

|

EIGRP は RIP と同じように設定することも、マスク オプションを使用して設定することもできます。 |

ルータ(config)#router eigrp 1 ルータ(config-router)#network 172.16.0.0 または ルータ(config-router)#network 172.16.2.0 0.0.0.255 |

|

ACL 標準を設定します。この標準では 1 から 99 までの数字を使用します。 |

ルータ(config)#access-list 1 許可 172.16.1.1 |

|

拡張ACLを設定します。最初のアドレスは送信元IPアドレスです。 |

ルータ(config)#access-list 101 deny tcp host 172.16.1.1 ホスト 172.16.2.1 eq telnet ルータ(config)#access-list 101 permit ip any any |

|

インターフェイスに ACL をアタッチするには、group コマンドを使用します。インターフェイスに ACL をアタッチするには、group コマンドを使用します。 |

ルータ(config)#interface fa0/0 ルータ(config-if)#ip access-group 1 out |

|

数字の代わりに ACL 名を使用する例。 |

ルータ(config)#ip access-list 拡張 my_list ルータ(config-ext-nacl)# deny tcp ホスト 172.16.1.1 ホスト 172.16.2.1 eq ftp ルータ(config-ext-nacl)# permit ip any any |

|

名前によってインターフェースに ACL を割り当てます。 |

ルータ(config)#int fa0/0 ルータ(config-if)#ip access-group my_list in |

|

インターフェイス s0/0/1 の IP アドレスを使用して、インターネット経由でサーバにアクセスできるように静的 NAT を設定します。インターフェイス s0/0/1 の IP アドレスを使用して、インターネット経由でサーバにアクセスできるように静的 NAT を設定します。 |

ルータ(config)#ip nat inside source static 10.1.1.2 インターフェース s0/0/1 |

|

NAT が行われるインターフェースの定義: NAT が行われるインターフェースを定義します。 |

ルータ(config)#int fa0/0.1 ルータ(config-if)#ip nat inside |

|

RIPng を有効にする: RIPng を有効にする |

ルータ(config)#ipv6 ユニキャストルーティング ルータ(config)#ipv6 router rip ccna ルータ(config)#int s0/0/0 ルータ(config-if)#ipv6 rip ccna enable |

スイッチの特権コマンド

|

説明する |

指示 |

|

構成なしでデバイスを起動したときに自動セットアップ ダイアログを有効にします。 |

スイッチ#セットアップ |

|

DRAMに保存されている設定を表示します。copy run startコマンドを使用しないと、この設定は失われます。DRAMに保存されている設定を表示します。copy run startコマンドを使用しないと、この設定は失われます。 |

スイッチ#show running-config |

|

NVRAM (非揮発性) 構成を表示します。NVRAM 構成を表示します。 |

スイッチ#show startup-config |

|

設定を保存します。このコマンドがないと、すべての変更が失われ、設定が保存されます。 |

スイッチ#実行コンフィギュレーションとスタートアップコンフィギュレーションをコピーする |

|

実行中の設定を TFTP サーバーに保存します。実行中の設定を TFTP サーバーに保存します。 |

スイッチ#コピー実行コンフィギュレーションtftp |

|

IOS ファイルを TFTP サーバーにコピーします。IOS ファイルを TFTP サーバーにコピーします。 |

スイッチ#コピーフラッシュtftp |

|

TFTP サーバーからデバイスのフラッシュにファイルをコピーします。TFTP サーバーからデバイスのフラッシュにファイルをコピーします。 |

スイッチ#コピーtftpフラッシュ |

|

NVRAM に保持されている設定を消去します。VNRAM に保持されている設定を消去します。このコマンドをリロードと共に実行すると、すべての設定が失われます。 |

スイッチ#スタートアップコンフィギュレーションの消去 |

|

デバイスを再起動します: スイッチを再起動します。 |

スイッチ#リロード |

|

中止シーケンス: コマンド、手順をキャンセルします |

6 |

|

Telnetセッションの中断: Telnetセッションを中断します |

6を同時に押し、すべてのキーを放してすぐにxを押します |

|

現在のセッションを表示: 現在のセッションを表示します。* が付いているセッションはアクティブなセッションです。 |

スイッチ#セッションを表示 |

|

Telnet セッションを強制的に閉じます: Telnet セッションを強制的に閉じます。 |

スイッチ#切断 |

|

デバイスのローカルクロックを設定:デバイスのローカル時刻を設定します。このコマンドは設定モードでは使用できません。 |

スイッチ#時計設定 2008年4月2日 10:00:00 |

|

IOS バージョンとその他の有用な情報を表示します。IOS バージョンと、システム稼働時間、レジスタ構成などのその他の有用な情報を表示します。 |

スイッチ#バージョンを表示 |

|

フラッシュファイルの内容を表示します。 |

スイッチ#フラッシュを表示 |

|

時間を見てください。 |

スイッチ#時計を表示 |

|

現在ログインしているユーザーを表示します。 |

スイッチ#ユーザーを表示 |

|

デフォルトでは、最後の 10 個のコマンドが表示されます。最後に使用した 10 個のコマンドを表示します。 |

スイッチ#履歴を表示 |

|

ARP キャッシュを表示します。ARP キャッシュを表示します。 |

スイッチ#show arp |

|

VLAN 1 のスパニング ツリー ステータスを表示します。VLAN 1 のスパニング ツリー ステータスを表示します。 |

スイッチ#show spanning-tree vlan 1 |

|

設定されているすべての VLAN を一覧表示します。設定されているすべての VLAN を一覧表示します。 |

スイッチ#show vlan |

|

VTP モード、VTP ドメイン、VTP カウンタなどの VTP 情報を表示します。VTP モード、VTP ドメイン、VTP カウンタなどの VTP 情報を表示します。 |

スイッチ#sh vtpステータス |

|

選択したアドレスを ping します: IP アドレスを ping します。 |

スイッチ#ping 10.1.1.1 |

|

拡張 ping: 特権モードで実行する必要があります。 |

スイッチ#ping |

|

インターフェースのステータスを表示します。インターフェースのステータスを表示します。 |

スイッチ#show int fa0/1 |

|

VLAN ステータスと IP アドレスを表示します。VLAN 1 (多くの場合、管理 VLAN):VLAN 1 のステータスを表示します。 |

スイッチ#show インターフェース vlan 1 |

|

CDP ネイバーのリストを表示します。CDP ネイバーのリストを表示します。 |

スイッチ#show cdp neighbors |

|

上記の拡張情報: 上記のコマンドよりも詳細な情報を表示します。 |

スイッチ#cdpネイバーの詳細を表示 |

|

到着した CDP パケットを表示する: 到着した CDP パケットを表示します。 |

スイッチ#cdpパケットのデバッグ |

|

到着した ping パケットを表示する: 到着した ping パケットを表示します。 |

スイッチ#デバッグicmpパケット |

|

スイッチのMACアドレステーブルを表示します。これらのエントリは、イーサネットフレームの送信元MACアドレスから取得されます。 |

スイッチ#show mac address-table |

|

リクエスト |

Cisco コマンド |

|

特権モードに入る |

有効にする |

|

特権モードからユーザーモードに戻る |

無効にする |

|

ルーターからログアウトする |

ログアウト/終了/終了 |

|

ルーターのバージョンを表示 |

ルータ#バージョンを表示 |

|

現在の構成を表示(DRAM) |

ルータ#show running-config |

|

スタートアップ構成を表示する (NVRAM) |

ルータ#show startup-config |

|

IOS、フラッシュファイルサイズを表示 |

ルータ#show flash |

|

記録されたすべてのルーターのログを表示します。 |

ルータ#show log |

|

インターフェースe0のインターフェースステータスを表示する |

ルータ#show interface e0 |

|

すべてのルータ インターフェイスのインターフェイス動作ステータスと IP アドレスを表示します。すべてのルータ インターフェイスのインターフェイス動作ステータスと IP アドレスを表示します。 |

ルータ#show ip interface brief |

|

s0のケーブルタイプを表示 |

ルータ#show controllers 0 |

|

接続されている CDP デバイスを表示する |

ルータ#show cdp neighbor |

|

すべてのデバイスの詳細を表示 |

ルータ#show cdpエントリ* |

|

設定されているすべてのルーティング プロトコルを表示します。設定されているすべてのルーティング プロトコルを表示します。 |

ルータ#show ip protocols |

|

IP ルーティング テーブルを表示します。IP ルーティング テーブルを表示します。 |

ルータ#show ip route |

|

アクセスリストを表示 |

ルータ#show access-lists |

|

どのルータがISDNスイッチを認識できるかを確認します |

ルータ#show isdn status |

|

NAT 変換を表示します。NET 変換を表示します。 |

ルータ#show ip nat translations |

|

物理ケーブル構成を表示します。 DTE/DCE、x.21、V.35、 RS232 |

ルータ#show controllers s 0 |

|

エンドツーエンドのステータスを表示します。エンドツーエンドのステータスを表示します。 |

ルータ#show frame-relay pvc |

|

LMI の種類と LMI フレームの数を表示します。LMI の種類と LMI フレームの数を表示します。 |

ルータ#show frame-relay lmi |

|

フレームリレー逆 ARP テーブルを表示します。フレームリレー逆 ARP テーブルを表示します。 |

ルータ#show frame-relay map |

|

OSPFネイバーリストとそのステータスを表示する |

ルータ#show ip ospf neighbor |

|

OSPF インターフェースのステータスを表示します。 |

ルータ#show ip ospf interface |

|

EIGRP ネイバー リストとそのステータスを表示します。 |

ルータ#show ip eigrp neighbor |

|

EIGRP インターフェイスのステータスを表示します。 |

ルータ#show ip eigrp interface |

|

デバイス上のすべてのトランクポートを表示する |

ルータ#show interface trunk |

|

IPv6のping |

ルータ#ping 2000:1000:500:3::1 |

| リクエスト | Cisco コマンド |

|---|---|

| 現在の設定をDRAMからNVRAMに保存する | 実行コンフィギュレーションとスタートアップコンフィギュレーションをコピーする |

| NVRAM構成をDRAMに統合する | スタートアップコンフィギュレーションと実行コンフィギュレーションをコピーする |

| DRAM構成をTFTPサーバーにコピーする | 実行コンフィギュレーションをTFTPにコピーする |

| TFTP設定をDRAMに保存されている現在のルータ設定とマージする | TFTPの実行設定をコピーする |

| IOSをTFTPサーバーにバックアップする | フラッシュTFTPのコピー |

| TFTPサーバーからルーターのIOSをアップグレードする | TFTPフラッシュのコピー |

| リクエスト | Cisco コマンド |

|---|---|

| RIPのデバッグを有効にする | デバッグIP RIP |

| IGRPデバッグ情報の概要を表示する | デバッグIPIGRPイベント |

| 詳細なIGRPデバッグ情報を表示する | デバッグIPIGRPトランザクション |

| IPX RIP のデバッグ | IPXルーティングアクティビティのデバッグ |

| IPX SAP のデバッグ | IPX SAP のデバッグ |

| CHAPまたはPAPのデバッグを有効にする | PPP認証のデバッグ |

| すべてのデバッグをオフにする | デバッグなし

すべてをデバッグする |

VPNとは何か、そのメリットとデメリットは何でしょうか?WebTech360と一緒に、VPNの定義、そしてこのモデルとシステムを仕事にどのように適用するかについて考えてみましょう。

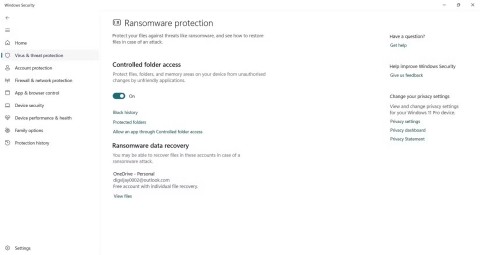

Windows セキュリティは、基本的なウイルス対策だけにとどまりません。フィッシング詐欺の防止、ランサムウェアのブロック、悪意のあるアプリの実行防止など、様々な機能を備えています。しかし、これらの機能はメニューの階層構造に隠れているため、見つけにくいのが現状です。

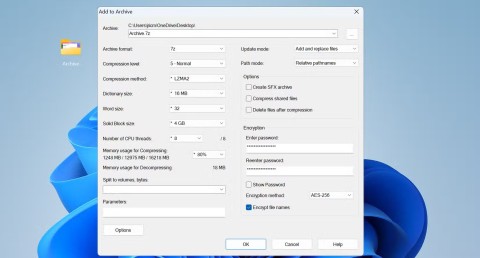

一度学んで実際に試してみると、暗号化は驚くほど使いやすく、日常生活に非常に実用的であることがわかります。

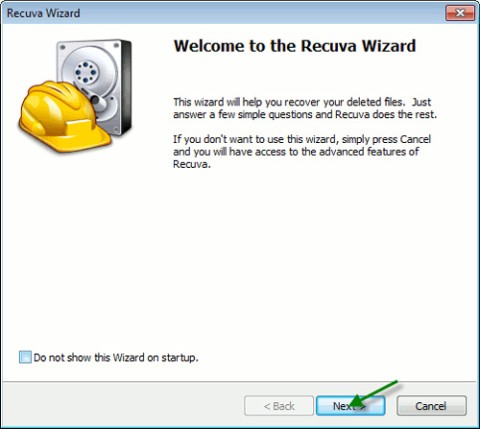

以下の記事では、Windows 7で削除されたデータを復元するためのサポートツールRecuva Portableの基本操作をご紹介します。Recuva Portableを使えば、USBメモリにデータを保存し、必要な時にいつでも使用できます。このツールはコンパクトでシンプルで使いやすく、以下のような機能を備えています。

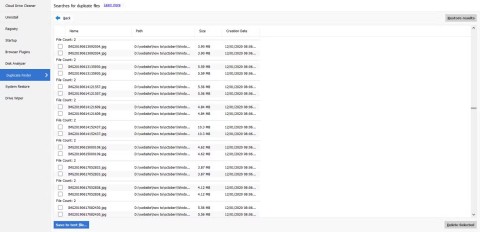

CCleaner はわずか数分で重複ファイルをスキャンし、どのファイルを安全に削除できるかを判断できるようにします。

Windows 11 でダウンロード フォルダーを C ドライブから別のドライブに移動すると、C ドライブの容量が削減され、コンピューターの動作がスムーズになります。

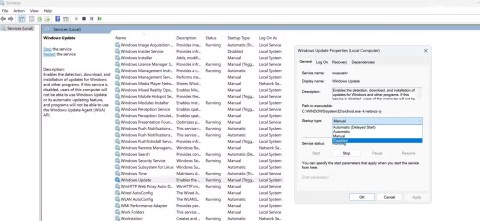

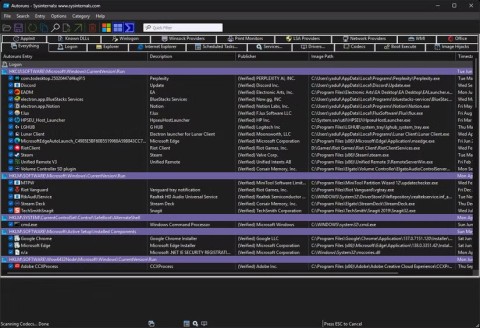

これは、Microsoft ではなく独自のスケジュールで更新が行われるように、システムを強化および調整する方法です。

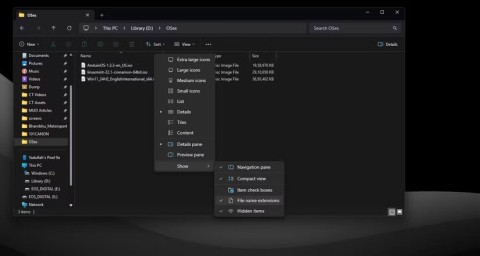

Windows ファイルエクスプローラーには、ファイルの表示方法を変更するためのオプションが多数用意されています。しかし、システムのセキュリティにとって非常に重要なオプションが、デフォルトで無効になっていることをご存知ない方もいるかもしれません。

適切なツールを使用すれば、システムをスキャンして、システムに潜んでいる可能性のあるスパイウェア、アドウェア、その他の悪意のあるプログラムを削除できます。

以下は、新しいコンピュータをインストールするときに推奨されるソフトウェアのリストです。これにより、コンピュータに最も必要な最適なアプリケーションを選択できます。

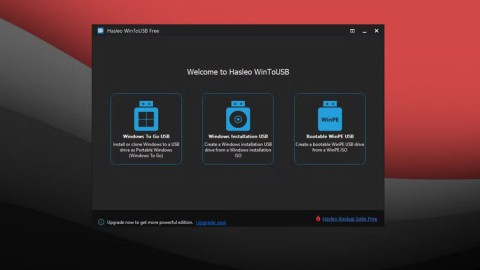

フラッシュドライブにオペレーティングシステム全体を保存しておくと、特にノートパソコンをお持ちでない場合、非常に便利です。しかし、この機能はLinuxディストリビューションに限ったものではありません。Windowsインストールのクローン作成に挑戦してみましょう。

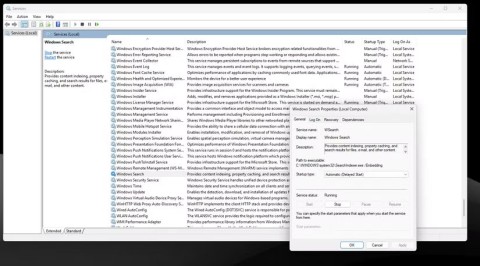

これらのサービスのいくつかをオフにすると、日常の使用に影響を与えずに、バッテリー寿命を大幅に節約できます。

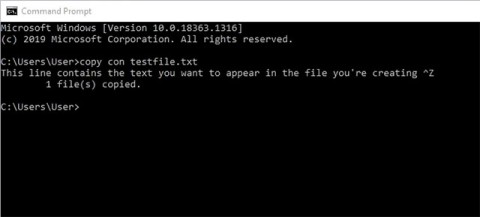

Ctrl + Z は、Windows で非常によく使われるキーの組み合わせです。基本的に、Ctrl + Z を使用すると、Windows のすべての領域で操作を元に戻すことができます。

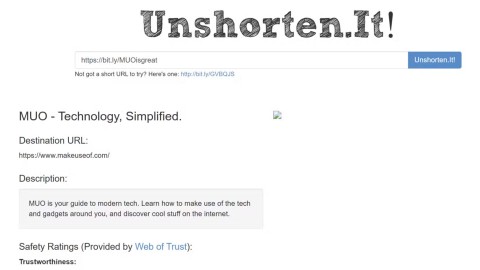

短縮URLは長いリンクを簡潔にするのに便利ですが、実際のリンク先を隠すことにもなります。マルウェアやフィッシング詐欺を回避したいのであれば、盲目的にリンクをクリックするのは賢明ではありません。

長い待ち時間の後、Windows 11 の最初のメジャー アップデートが正式にリリースされました。

PCのハードドライブに数千枚の写真が溜まり、フォルダ名がめちゃくちゃで欲しい写真を探すのが大変なら、本当にストレスですよね。全体のアルバムを漁るのも時間の無駄です。専門の写真整理プログラムがこの問題を完璧に解決してくれます。

Windows で Win+G ショートカットが機能しないのは困りものですか? 簡単な再起動から高度な解決策まで、ゲーム バーの問題に関する実証済みのトラブルシューティング手順を見つけて、ゲーム ツールバーを簡単に復元しましょう。

Windows 11のネットワークブリッジエラーでお困りですか?この包括的なガイドでは、接続の問題を解決し、ネットワーク設定を最適化して、迅速にオンライン状態に戻るための実証済みのトラブルシューティング手順をご案内します。シームレスなブリッジ接続のための専門家のヒントもご覧ください。

Windows 11 で Android Studio エミュレータのエラーに悩まされていませんか?クラッシュ、ブラックスクリーン、HAXM のエラーといったよくある問題に対する実証済みの解決策をご紹介します。今すぐ開発環境をスムーズに稼働させましょう。

Windows 11のストレージセンスを活用して、不要なファイルを自動的に削除し、ストレージを管理し、PCをスムーズに動作させる方法をご紹介します。最適な結果を得るためのヒントを交えたステップバイステップガイドです。

Windows 11でDiscordのアップデートループやクラッシュに悩まされていませんか?実証済みのステップバイステップの解決策で、問題を迅速に解決し、シームレスなゲームチャットを取り戻しましょう。最新の2026パッチにアップデートされています。

マルチGPU構成のWindows 11で透明化の問題に悩まされていませんか?スムーズな映像を復元し、パフォーマンスを向上させ、ちらつきを解消する実証済みの解決策をご紹介します。ゲーマーとクリエイターのためのステップバイステップガイドです。

Windows 11でPowerShell ISEの非推奨エラーに悩まされていませんか?実証済みのステップバイステップの解決策で、スクリプト作成のパワーを回復しましょう。もうイライラする必要はありません。今すぐスムーズにコーディングに戻りましょう!

Windows 11のTaskbarXでアイコンが中央揃えにならないエラーでお困りですか?タスクバーのアイコンを簡単に再配置するためのステップバイステップの修正方法をご紹介します。最新の調整でシームレスな体験を実現します。

Windows 11 ノートパソコンのバッテリー残量が減らなくてお困りですか?この厄介な問題を解決し、バッテリー寿命を楽々と最適化する実証済みの解決策をご紹介します。ステップバイステップのガイド付き。

Windows 11でWebDAVドライブがマッピングされない問題でお困りですか?WebDAVドライブがマッピングされないエラーを迅速に解決し、ネットワークドライブへのシームレスなアクセスを回復するための、実証済みのステップバイステップの解決策をご紹介します。最適なパフォーマンスを実現するための最新のトラブルシューティングのヒントも掲載しています。

Windows 11 オーディオインターフェース ASIO ドライバーのエラーでお困りですか? シームレスなオーディオ制作を復元するための実証済みの解決策をご紹介します。ミュージシャンやプロデューサーのためのステップバイステップのソリューションです。

Windows 11でWallpaper Engineがクラッシュして困っていませんか?クラッシュを修復し、パフォーマンスを最適化し、滑らかなアニメーション壁紙を復元するための実証済みのトラブルシューティング手順をご紹介します。今すぐデスクトップを元の状態に戻しましょう!

Windows 11のFace IDカメラのIRエラーでお困りですか?実証済みのトラブルシューティング手順で、顔認識を復元し、スムーズなログインを実現しましょう。簡単な解決策と専門家のヒントも掲載しています。

Windows 11のタスクバーの余白やサイズに問題がありますか?余分なスペースをなくし、サイズ変更の問題を解決し、タスクバーをスムーズに操作できるようにする、実証済みの修正方法をご紹介します。すべてのユーザー向けのステップバイステップガイドです。