攻撃の分析(パート3)

このシリーズのパート 2 では、被害者のネットワークへの攻撃に必要なすべての情報を残しました。

このシリーズのパート 2 では、被害者のネットワークへの攻撃に必要なすべての情報を残しました。

Microsoft Office は、ドキュメントの拡張性と自動化のオプションとして長年 ActiveX をサポートしてきましたが、これは重大なセキュリティ上の脆弱性でもあります。

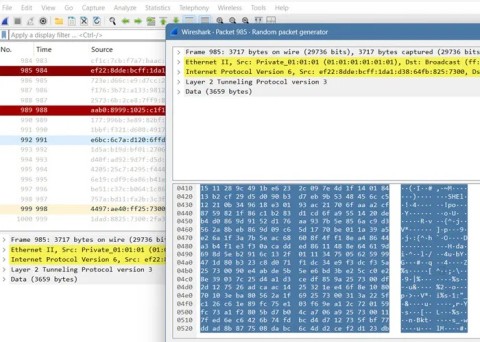

このシリーズは、ネットワークの脆弱性をテーマとしています。この記事で紹介するのは、偵察から列挙、ネットワーク サービスの悪用、そして通知の悪用戦略に至るまでの実際の攻撃です。これらすべてのステップはデータ パケット レベルで観察され、詳細に説明されます。

世界的に有名なサイバーセキュリティ企業フォーティネットは、同社のMicrosoft Sharepointサーバーから大量のユーザーデータが盗まれ、9月15日の早朝にハッカーフォーラムに投稿されたことを公式に確認した。

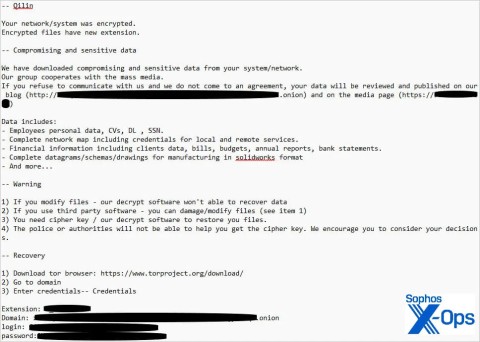

Qilin と呼ばれる新しい種類のランサムウェアが、比較的洗練され、高度にカスタマイズ可能な戦術を使用して、Google Chrome ブラウザに保存されているアカウントのログイン情報を盗むことが発見されました。

最近では、コーヒーショップ、遊園地、ショッピングモールなど、あらゆるところに無料 Wi-Fi ネットワークが設置されています。これは、ユーザーにとって、どこからでもネットワークに接続して Facebook を閲覧したり仕事をしたりできるので非常に便利です。しかし、無料Wi-Fiを使うのは安全なのでしょうか?

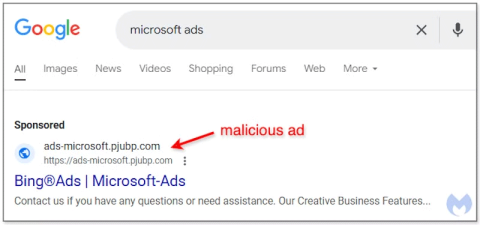

世界中のハッカー コミュニティが Google 広告プラットフォームを悪用して悪意のあるコードを拡散するという危険な傾向が見られます。

パート 1 では、Nmap によって送信されたパケット シーケンスを開いたときに観察できる情報を説明しました。送信されるシーケンスは、コンピューターまたはネットワークに IP アドレスが割り当てられているかどうかを判断するための ICMP エコー応答から始まります。