攻撃の分析(パート3)

このシリーズのパート 2 では、被害者のネットワークへの攻撃に必要なすべての情報を残しました。

ドン・パーカー

このシリーズは、ネットワークの脆弱性をテーマとしています。この記事で紹介するのは、偵察から列挙、ネットワーク サービスの悪用、そして通知の悪用戦略に至るまでの実際の攻撃です。

これらすべてのステップはデータ パケット レベルで観察され、詳細に説明されます。パケット レベルで攻撃を観察し理解できることは、システム管理者とネットワーク セキュリティ担当者の両方にとって非常に重要です。実際のネットワーク トラフィックを確認するために、ファイアウォール、侵入検知システム (IDS)、およびその他のセキュリティ デバイスの出力が常に使用されます。パケット レベルで何が表示されているかを理解しないと、ネットワーク セキュリティ テクノロジがすべて無意味になります。

サイバー攻撃のシミュレーションに使用されるツールは次のとおりです。

IPEye

TFTPクライアント

FUルートキット

セットアップ手順

今日のインターネットでは、ワームやウイルスなどのマルウェアの動作だけでなく、スキャン動作も多数行われています。それらはすべて、十分に保護されたコンピュータ ネットワークにとっては無害なノイズにすぎません。私たちが注目すべきは、コンピュータネットワークを意図的に標的にしている人物です。この記事では、攻撃者がすでに被害者を攻撃しており、被害者の IP アドレスやネットワーク アドレスを調べるなどの事前調査を行っているものと想定します。この攻撃者は、そのネットワークに関連付けられた電子メール アドレスなどの情報を悪用しようとした可能性もあります。この種の情報は、攻撃者がスキャン、列挙、スプーフィングなどのアクションを実行した後、ネットワークを見つけたが侵入する方法がない場合に非常に重要です。彼が収集した電子メール アドレスは、電子メール内のリンクを介してユーザーを悪意のある Web サイトに誘導するクライアント側攻撃を仕掛ける際に役立ちます。これらの種類の攻撃については、次の記事で紹介します。

仕組み

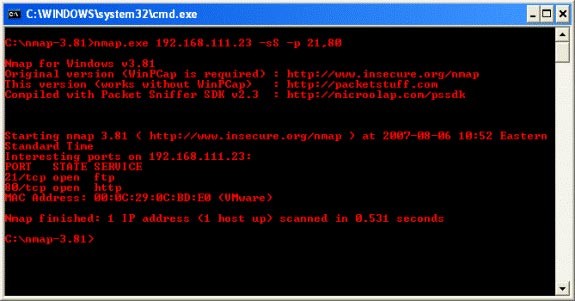

ハッカーが被害者のネットワークをスキャンして列挙する様子を観察する必要があります。ハッカーが最初に使用するツールは Nmap です。 Nmap には IDS シグネチャが比較的少ないですが、それでも非常に便利で広く使用されているツールです。

上に示した小さな画面でハッカーが使用した構文から、ハッカーは、Metasploit Framework を通じて使用できるエクスプロイトをいくつか持っているため、ポート 21 と 80 を選択したことがわかります。それだけでなく、システム サービスとプロトコルについても彼はよく理解していました。彼が最も一般的に使用されるタイプのポートスキャンである SYN スキャンを使用していることは明らかです。これは、ポートをリッスンしている TCP サービスが SYN パケットを受信すると、SYN/ACK (応答) パケットを送り返すという事実によるものです。 SYN/ACK パケットは、サービスが実際に接続をリッスンして待機していることを示します。ただし、UDP の場合は同じ問題は発生しません。UDP は DNS などのサービスに依存します (DNS も TCP を使用しますが、トランザクションの大部分は UDP を使用します)。

以下にリストされている構文は、Nmap が送信したパケットから収集した出力ですが、より正確には、実行した SYN スキャンの結果として受信したパケットから収集した出力です。表面的には、FTP サービスと HTTP サービスの両方が提供されているように見えます。 MAC アドレスについては特に気にしないので無視します。 Nmap のようなツールはエラーが発生しにくいため、パケット レベルで情報を検証して正確性を確認するのに適しています。それだけでなく、被害者ネットワークからの返信パケットを観察して、そこからアーキテクチャ、サービス、ホスト情報を収集することもできます。

パケットを調べる

現在、パケットを調べて、オペレーティング システムの種類、x86 や SPARC などのアーキテクチャ情報などの重要な情報を見つけるプログラムが多数あります。それだけでは十分ではありませんが、プログラムに作業を任せる方法を学ぶときには重要です。それを念頭に置いて、Nmap パケット トレースを調べて、被害者のネットワークに関する情報を調べてみましょう。

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............上記の 2 つのパケットに表示されているのは、Nmap からのオープン バッチです。実行されるのは、被害者のネットワークに ICMP エコー要求を送信することです。 ICMP はポートを使用せず、TCP/IP プロトコル スタックに組み込まれた ICMP エラー メッセージ ジェネレータによって管理されるため、特定のポートには装備されていないことがわかります。この ICMP パケットには、TCP/IP スタックが戻りトラフィックを調べ、それを以前に送信された ICMP パケットと関連付けるために、一意の番号 (この場合は 38214) もラベル付けされます。上記のパケットは、ICMP エコー応答の形式で被害者ネットワークから返された応答です。また、文字列番号 38214 も考慮されます。これにより、ハッカーは、その IP アドレスの背後にコンピューターまたはネットワークがあることを知ることができます。

このオープン ICMP パケット シーケンスが、Nmap に IDS 表記がある理由です。必要に応じて、Nmap で ICMP ホスト検出オプションを無効にすることができます。被害者ネットワークからの ICMP エコー応答パケットの結果からどのような種類の情報を収集できますか?実際のところ、ネットワークを理解するのに役立つ情報はここにはあまりありません。ただし、オペレーティング システムに関連する領域では、予備的な手順を引き続き使用できます。上記のパッケージでは、フィールドに入力する時間とその横の値が太字で強調表示されています。値 128 は、このコンピューターがおそらく Windows コンピューターであることを示します。 ttl 値は OS に関連するものを正確には答えませんが、次に検討するパッケージの基礎となります。

結論

このパート 1 では、Nmap を使用して 2 つの特定のポートに対する攻撃のネットワーク スキャンについて説明しました。この時点で、攻撃者はその IP アドレスにコンピューターまたはコンピューター ネットワークが存在することを確実に認識します。このシリーズの第 2 部では、このパケットのトレースの調査を継続し、他にどのような情報を収集できるか調べます。

このシリーズのパート 2 では、被害者のネットワークへの攻撃に必要なすべての情報を残しました。

パート 1 では、Nmap によって送信されたパケット シーケンスを開いたときに観察できる情報を説明しました。送信されるシーケンスは、コンピューターまたはネットワークに IP アドレスが割り当てられているかどうかを判断するための ICMP エコー応答から始まります。

Microsoft Teamsのダウンロードエラー「予期せぬエラー」でワークフローが滞っていませんか?専門家によるステップバイステップガイドと、クイックフィックスと高度なヒントで、すぐに問題を解決できます。再インストールは不要です!

Teams 会議でブレイクアウトルームが表示されなくて困っていませんか?Teams でブレイクアウトルームが表示されない主な原因を解説します。ステップバイステップの解決方法に従って、数分でスムーズに機能するようにしましょう。主催者にも参加者にも最適です!

Microsoft Teams OneDriveのファイル同期エラーにうんざりしていませんか?ステップバイステップガイドに従って、Microsoft Teams OneDriveのファイル同期エラーを素早く解決しましょう。Teamsチャンネルでのスムーズな共同作業に役立つ実証済みの修正プログラムをご用意しています。今すぐエラーのないファイル同期を実現しましょう!

Microsoft Teamsがハードエラーでクラッシュするのにうんざりしていませんか? わずか数分で解決できる、実績のある2026レジストリ修正プログラムを入手しましょう。ステップバイステップガイド、スクリーンショット、そして永続的な問題解決のためのヒントをご紹介します。最新バージョンで動作します!

Microsoft Teamsチュートリアルヘルプのエラーでお困りですか?このよくある問題に対する、実証済みのステップバイステップの解決策をご覧ください。キャッシュをクリアし、Teamsを更新するなど、すぐにシームレスなコラボレーションを取り戻しましょう!

Microsoft Teamsでエラーが発生していますか?このMicrosoft Teamsのトラブルシューティングガイドでは、エラーを迅速に解決するための最初のチェックポイントをステップバイステップでご紹介します。接続、キャッシュ、アップデートに関するクイックフィックスで、スムーズなチャットを再開できます。

Outlook に Microsoft Teams アドインが表示されなくて困っていませんか?主な原因と簡単なステップバイステップの修正方法をご紹介します。Teams と Outlook のシームレスな連携を簡単に復元できます。最新バージョンでご利用いただけます。

公共Wi-FiでMicrosoft Teamsのネットワークエラーに悩まされていませんか?VPNの調整、ポートチェック、キャッシュクリアなどの即時修正で、通話や会議をスムーズに復旧できます。ステップバイステップガイドですぐに問題を解決できます。

Microsoft Teamsのステータスが「離席中」のままになって困っていませんか?アイドルタイムアウトや電源設定など、よくある原因と、すぐに「対応可能」に戻すためのステップバイステップの修正方法をご紹介します。最新のTeams機能にアップデートしました。

Microsoft Teamsのようこそ画面の起動ループに悩まされていませんか?Microsoft Teamsのようこそ画面の起動ループを解消するための実証済みのトラブルシューティング手順をお試しください。キャッシュのクリア、アプリのリセット、再インストールが可能です。数分でシームレスなコラボレーション環境を取り戻せます!

Microsoft Teams の遅延にイライラしていませんか?Microsoft Teams が遅い理由を解明し、2026 年に劇的に高速化するための 10 の実証済みヒントを適用して、スムーズなコラボレーションを実現しましょう。

Microsoft Teamsのショートカットエラーでワークフローが滞っていませんか?Microsoft Teamsのショートカットエラーや起動時のクラッシュを解決し、スムーズなコラボレーションを実現する実証済みの手順をご紹介します。素早く簡単に解決できる方法を解説しています。

Microsoft Teamsの会議参加エラーでお困りですか?直接リンクから解決方法をご確認ください。シームレスに参加するためのクイックフィックス - 技術的なスキルは必要ありません!

Chromebook で Microsoft Teams のログインエラーに困っていませんか?ログイン問題を素早く解決するためのステップバイステップの解決策をご紹介します。キャッシュのクリア、アプリのアップデートなど、スムーズなチームワークを実現しましょう。最新の Chrome OS で動作します!

Teamsのカレンダーがどこにあるのか分からず困っていませんか?Microsoft Teamsの同期に関する問題をステップバイステップで解決しましょう。専門家のヒントも満載で、カレンダービューを復元して簡単に同期できます。